Je suis tombé au détour du web sur un super outil de test de votre serveur httpS qui vous dit tous les protocoles et "cipher suites" que votre serveur autorise, ainsi que les cipher suites utilisée par chaque navigateur. Vous pouvez tester votre site httpS ici : https://www.ssllabs.com/ssltest/

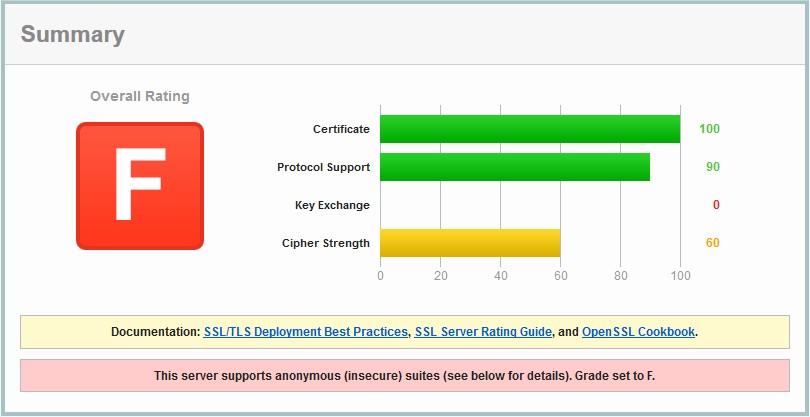

Evidemment, en ce qui me concerne, avec la configuration par défaut, le résultat n'a pas été très glorieux :

Donc, la question, c'est quelle est "la bonne" configuration à appliquer à son serveur apache pour faire du SSL qui soit un minimum mieux sécurisé que la configuration par défaut.

Et la réponse, bien évidemment, c'est "ça dépend". En particulier, cela dépend des visiteurs que vous adressez, de votre capacité à leur imposer un nbavigateur plutôt qu'un autre (et même un OS plutôt qu'un autre), en fonction des protocoles implémentés par les différents navigateurs.

Déjà, vous pourrez retrouver les "best practice" décrites dans ce document : https://www.ssllabs.com/downloads/SSL_TLS_Deployment_Best_Practices_1.3.pdf

Pour la mise en oeuvre, je vous conseille d'appliquer la configuration suivante dans votre apache :

SSLProtocol all -SSLv2 -SSLv3

SSLHonorCipherOrder On

SSLCipherSuite ECDH+AESGCM:DH+AESGCM:ECDH+AES256:DH+AES256:ECDH+AES128:DH+AES:ECDH+3DES:DH+3DES:RSA+AES:RSA+3DES:!aNULL:!MD5:!DSS

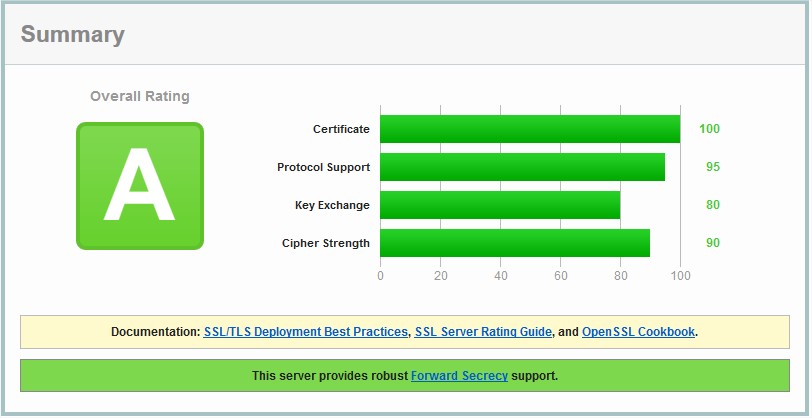

et là, TADAAAA, magie du spectacle, le résultat est bien meilleur :

Le revers de la médaille, c'est que vous vous privez des clients sous IE6 sur windows XP. Cela me semble acceptable comme compromis, ce navigateur n'étant déjà plus supporté par la plupart des sites, mais si vous devez continuer à garantir le fonctionnement de votre site pour ce navigateur, il suffit de laisser le protocole sslv3 comme ceci :

SSLProtocol all -SSLv2

Comments

comments powered by Disqus